原文を確認されたい場合はこちら。

ニューオリンズでの.NEXT 2018で我々がNutanix Flowを正式発表してから1年が経ちました。この一年間は我々にとっていろいろな意味で素晴らしいものでした ー お客様はFlowの利用を開始し、我々は彼らそれぞれの課題、マイクロセグメンテーション、そしてソフトウェア・ディファインド・ネットワーク(SDN)の状況から多くのことを学びました。Flowについてお話を伺った全てのお客様は我々のマイクロセグメンテーション製品 ー 数クリックで有効にして構成ができ、インストールが不要で、APIに裏付けられ、自動化が組み込まれている ー のシンプルさを気に入っておられました。こうした対話の中で、我々は新しいもしくは現在のテクノロジーが創り出した様々な課題についても発見することになりました。以下では我々が見つけた教訓やFlowの今後について共有させていただきます。まずは、我々のお客様がどのようにFlowを利用しているかを見ていきましょう:

ネットワークセグメンテーション: 物理デバイスやVLANではなくFlowを利用してソフトウェアで仮想化ネットワークのセグメント化を行い、ネットワークの複雑さを低減し、「ソフトウェア・ディファインド」を活用します。Flowを利用することで、お客様は物理ネットワークのサイロ化と複雑さを避けることができます。Flowの視覚的なポリシーモデルは構成に関する変更を容易にし、セキュリティゾーン間のワークロードの移行や昇格を簡単なものにします。実際の例としては以下を含みます:検証用の仮想マシンから開発環境を分離、DMZを作成、仮想デスクトップのようなワークロードを人事アプリケーションから隔離。

アプリケーションのセグメンテーション: Flowをつかってアプリケーションが本当に必要な通信だけを行うように制限をかけることでセキュリティを向上させることが可能です。これによって、マルウェアがアプリケーション間やアプリケーション層間を広がっていくことを制限することができます。例えば、ウェブサーバーはアプリケーションロジックの仮想マシンとだけ通信をすべきであり、ロジック仮想マシンはデータベース仮想マシンのみと通信すべきです。さらに言えば、Webサーバはお互い同士で通信できるべきではありません。

エンドユーザーコンピューティング / 仮想デスクトップセキュリティ (Citrix と Frame): Flowを利用してユーザーグループまたはカテゴリをベースにシンプルなセキュリティポリシーでセキュアにし、マルウェアや他の脅威の拡散を防止する。

法令遵守: Flowを利用して、セグメンテーションについての法令要件を専用のインフラストラクチャの島を作らずに解決。例えば、Payment Card Industry(PCI) や HIPAA の要件を同一の非準拠のワークロードが動作している物理インフラストラクチャ上で満たす。

現在の状況と摩擦のない移行の必要性

既存のテクノロジーにおける制限事項がどれほどの摩擦を作り出しているかを議論していきましょう。マイクロセグメンテーションやSDNのような新たなテクノロジーは俊敏性とスピードをもたらします、ですが、それは複雑さを追加し、それ自体の新しいサイロを生み出してしまいます。従来型のアプローチ

従来からのアプリケーションのライフサイクルの中では、アプリケーション開発者はアプリケーションを開発し、仮想化インフラストラクチャの管理者はアプリケーションインフラストラクチャを展開、管理し、そしてネットワーク管理者は(それがSDNであれ、物理であれ)ネットワークを構成し、セキュリティ管理者はセキュリティポリシーを(必要に応じて)構成していました。これによって組織全体に渡って様々なレイヤーのサイロが生み出されていました(このやり方は多くの大企業、中小企業でまだ広く採用されている方法です)。これらのサイロを運営していくことでアプリケーションの展開のスピードは低下し、殆どの場合East-West(データセンタ通信の80%程を占めます)のアプリケーション通信セキュリティはベストエフォートのまま放置されるか、もしくは何も施されないままになっています。

マイクロセグメンテーション

マイクロセグメンテーションではハイパーバイザーと仮想化ネットワーク内にセキュリティの機能を融合させ、従来型のアプローチでかかる摩擦をある程度軽減することができます。ハイパーバイザー

にはすでに仮想マシンという概念があり、それが故に仮想マシンレベルの非常にきめ細やかなネットワークのコントロールを挿入する場所としては最高の場所です。マイクロセグメンテーションは近年登場してきましたが、未だ広く採用されているとは言えません。これは計画、構成、そして運用に複雑さを追加してしまうからです。

ネットワーク

ネットワークもまた、SDNで持ってさえ、未だ完全には解決がなされていないエリアです。SDNはAPIベースのネットワーク展開と管理をアプリケーションのライフサイクル管理に紐付けることで俊敏性を生み出しました。しかしながら、殆どの企業では未だにエンドツーエンドの自動化を達成できずにいます。これの大部分はネットワークチームがネットワークの自動化を行い、仮想化チームが仮想マシンの自動化を行っているからという組織的なものです。我々は多くの未だにネットワークと仮想化のサイロを別々に稼働させていくという苦悩と戦っているいくつかの企業とお話してきましたが、一方で、中小規模の企業ではSDNインフラストラクチャの管理に必要とされるコスト、複雑さ、そしてスキルが悩みとなっていました。

Flow = 摩擦のないネットワーク、マイクロセグメンテーション

Flowは登場時から従来型のアプローチと小説並みに叶うことのないその約束についての問題を解決するために生まれてきました。我々は設計のシンプルさにレーザーのようにフォーカスしています。マイクロセグメンテーションをはじめる際にはネットワークを(アンダーレイもオーバーレイも)再設計することからはじめる必要はありません。ポリシーを書いてFlowでの自動化を実現するためにセキュリティのninjaになる必要もありません。カテゴリと同様に作成したり、事前に定義されたポリシーを仮想マシンが追加されたり削除されたりする毎に適用したり、外したりすることができ、アプリケーションのライフサイクル全体に渡って、セキュリティをシンプルにそしてアプリケーションにフォーカスしたものにすることができます。我々はネットワーク、セキュリティ、そして仮想化チーム間の分離もなくしてしまおうと投資を進めてきました。Nutanix Flowとモダンアプリケーションのライフサイクルでは、仮想マシンは適切なカテゴリと共に作成され、設計の容易な視覚的なポリシーに適用され、そのネットワークは最初にブートするときからあたりまえに保護されます。

ネットワークオートメーションのエリアでは ー FlowとAHVのAPIベースの拡張によって仮想化レイヤーからネットワーク側へと非常に重要な文脈や状況が共有されます ー この場合Arista、BigSwitch、Mellanox、そして更にたくさんの、ネットワーク機器ベンダーです。文脈の共有によってリアルタイムの仮想マシン関連のイベントに応じてネットワークファブリックは自動的にVLANを作成、トランク、そして削除することができます。ネットワークチームはベスト・オブ・ブリードのソリューションを選択することができ、ご自身の選択した機器がNutanixと自動化された仮想環境とうまく協調しているのを目にすることができます。

Nutanixのビジョンに共感してくださっている物理ネットワークベンダーだけではなく、主なファイヤウォールベンダーもFlowのマイクロセグメンテーションを補完すりより進んだ検査をもたらすために参入してきてくれています。CheckPoint、Palo Alt Networksそして他の多くのNutanix AHV上で動作することを認定されたファイヤウォール仮想マシンはFlowのトラフィックのリダイレクトによって追加でトラフィックの検査と脅威の検知を行えます。

Flowによる摩擦ののないマイクロセグメンテーションの将来

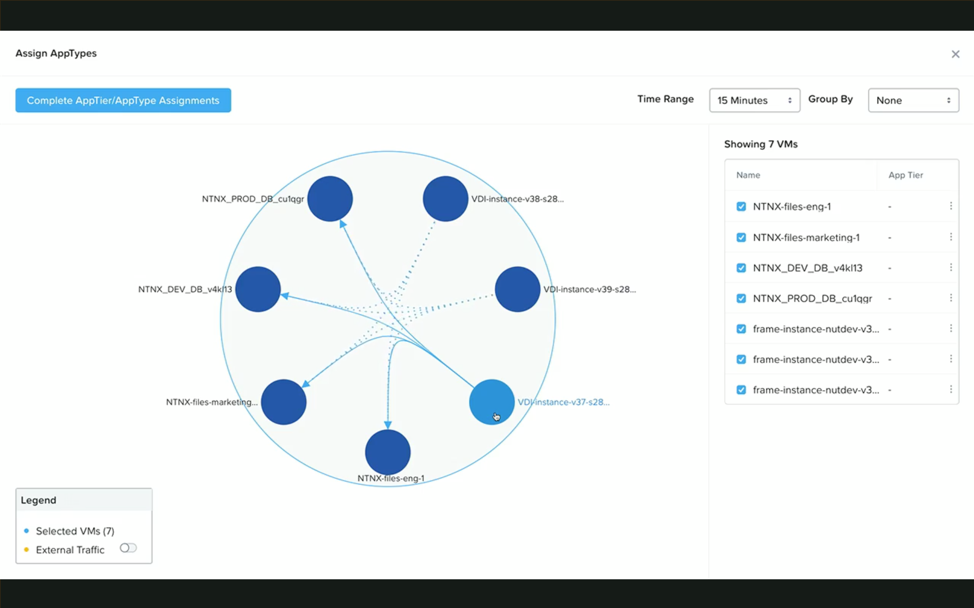

先を見据えて、我々はエンドツーエンドの可視化、自動的なポリシーの生成、そしてセキュリティポリシーのActive Directoryとの統合などと共にマイクロセグメンテーションをよりシンプルにすることに多くの労力をかけています。多くのマイクロセグメンテーション環境はポリシーの記述のスキルの欠如だけでなく、組み込まれた可視化機能や自動的なポリシー生成機能の欠如に苦しめられています。Nutanixを管理している場合、マイクロセグメンテーションが従来もたらしていた摩擦や課題に苦しめられることなく目的を達成することができます。多くの小さなお客様はコンプライアンス実現のための複雑さやコンプライアンスの監査への過剰な心配について悩んでいます。将来的に、我々は我々のBeamのセキュリティ・コンプライアンスツールとFlowを融合させ、PCI-SDDのような利用、計画、そして実現が容易ではないものへの準拠を簡単にしようとしています。BeamとFlowは協調してワークロードの準拠状況の定期レポートや簡単に利用できる監査機能そして、違反に対して修復を推奨するなどの対応機能を提供しようとしています。

近代化されたデータセンタを想像してみてください。セキュリティをあらゆるSDNベースの物理ファブリック上でアプリケーションの展開とともに自動化させることができます。アプリケーションの展開とポリシーは自動化されています。頼りになる可視化機能をもとにポリシーを定義します。物理のサイロなくコンプライアンスは達成され、監査はその証拠集めに数ヶ月を要することはありません。全てはワンクリックで組み込みで統合されています。これこそが摩擦がないということです!これが我々がFlowで実現しようとしている道の終着点なのです。

我々はここで立ち止まろうとはしません。Flowとともに、我々はNutanix AHV上で動作するあらゆるアプリケーションをセキュアにするという使命を帯びています。これには我々自身のアプリケーションやサービスも含まれています。皆様がセキュアにしたいというものが3階層のアプリケーション、Microsoft、Oracle、Splunk、Nutanix Era(データベース群)、Nutanix Files、またはNutanix FrameのDaaSワークロードいかなるものであっても、我々はFlowのその摩擦のないセキュリティで保護します。

もっと詳しく知りたいですか?ちょっとしたデモもしくはFlowについてもっと知りたい場合はこちら。

もしも.NEXTに参加できなかったのであれば、SunilのDay 1のキーノートではVDIとデータベースワークロードのセキュリティについての自動化をBeam、Epochと共に実現しているのをみることができます。ご自身でご参加になりよく見たいという場合には.NEXT on Tourもしくは10月8-10日に行われる.NEXT Europe in Copenhagenにご来場ください。

Disclaimer: This blog may contain links to external websites that are not part of Nutanix.com. Nutanix does not control these sites and disclaims all responsibility for the content or accuracy of any external site. Our decision to link to an external site should not be considered an endorsement of any content on such a site.

Forward Looking Disclaimer

This blog post includes forward-looking statements concerning our plans and expectations relating to new product features and technology that are under development, the capabilities of such product features and technology and our plans to release product features and technology in future releases. These forward-looking statements are not historical facts, and instead are based on our current expectations, estimates, opinions and beliefs. The accuracy of such forward-looking statements depends upon future events, and involves risks, uncertainties and other factors beyond our control that may cause these statements to be inaccurate and cause our actual results, performance or achievements to differ materially and adversely from those anticipated or implied by such statements, including, among others: the introduction, or acceleration of adoption of, competing solutions, including public cloud infrastructure; a shift in industry or competitive dynamics or customer demand; and other risks detailed in our quarterly report on Form 10-Q filed with the Securities and Exchange Commission. These forward-looking statements speak only as of the date of this press release and, except as required by law, we assume no obligation to update forward-looking statements to reflect actual results or subsequent events or circumstances.

©️ 2019 Nutanix, Inc. All rights reserved. Nutanix, the Nutanix logo and the other Nutanix products and features mentioned herein are registered trademarks or trademarks of Nutanix, Inc. in the United States and other countries. All other brand names mentioned herein are for identification purposes only and may be the trademarks of their respective holder(s), and Nutanix may not be associated with, or sponsored or endorsed by such holder(s). This document is provided for informational purposes only and is presented ‘as is’ with no warranties of any kind, whether implied, statutory or otherwise