本記事は2019年8月22日にSteve Kaplanが投稿した記事の翻訳版です。

原文はこちら。

「データ漏洩はエンタープライズの屋台骨に明らかな影響をもたらしうるものであり、セキュリティチームはこれが起こらないようにするために細心の注意を払っています。しかしながら、データ漏洩の問題を悪化させているのはそれを支えているクラウドのテクノロジーでは有りません。 ー セキュリティに対する教訓がいまだ成熟しておらず、クラウドの採用に関して、過剰なまでに労を強いられるITスタッフとリスクを理解しないエンドユーザーの振る舞いそのものが問題なのです。」Info Security Magazine - 08/07/2019

キャピタル・ワンはパブリッククラウドに対して我々は子供同然でした ー AWSの実装はウェブサイトのケーススタディに記載されています。しかし、最近発生した1億件ものクレジットカードアプリケーションについてのセキュリティ漏洩は社にとってUS内で5億ドルもの罰金に相当することになります。

この問題はそれだけにはとどまりません。今年の4月の研究者による発表によると5.4億のFacebookユーザーレコードがパブリッククラウド上にサードパーティによって公開されているとのことです。同様に、この2月には「認定外部機関」によって2千4百万のDow Jonesの顧客レコードが公開されています。脆弱性と脅威についてのトレンドレポートによると、パブリッククラウドの脆弱性は2019年の前半において2017 年の同時期に比べ240%も増加しているとのことです。

パブリッククラウドのセキュリティは想定とは乖離している

「サーバインフラストラクチャ

の構成のミスはIT業界内においてデータ漏洩の最も重大な原因の一つであると考えられています。この人的なエラーは殆どの場合は意図したものでは有りませんが、重要な個人情報を外部にさらしてしまうような壊滅的な状況につながるだけでなく、ビジネスにおけるブランドを傷つけてしまうことにも繋がります。」Cyber Security Magazine, CS Media 12/26/2018

こうした重大な漏洩の問題への対応に関する記事はウォール・ストリート・ジャーナルだけでも幾つか見つけることができます。そのうちの一つがキャピタル・ワンがクラウドからデータを盗んだハッカーをどのように追求したかです。この記事ではサーバーの構成ミスが漏洩を引き起こした原因としています。この記事はセキュリティの研究者によって引用され、2社の業界をリードするクラウドプロバイダーにアカウントを持つ800社以上もが外部のアクセスを有効にするような構成ミスをしているとして謳われています。

ITリーダーは時にパブリッククラウドをオンプレミスのファイヤウォールの構成、パッチの細心への維持などのセキュリティについての苦労から開放するものとして見てしまいますが。しかし、パブリッククラウドは万能薬では有りえません。パブリッククラウドはサーバやファイヤウォールの構成ミスをなくしてくれるどころか、問題を悪化させることにもなりうるのです。

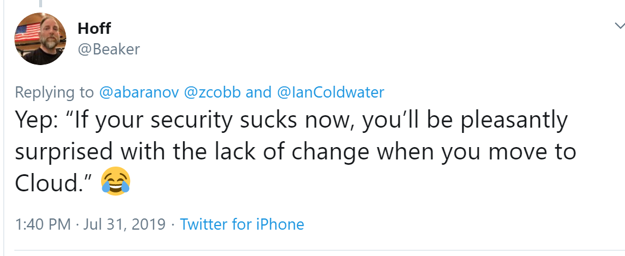

セキュリティのリスクをオンプレミスからパブリッククラウドへ移すということはパブリックラウドを舞台にしているハッカーにとってより遥かに容易なターゲットになるということです。セキュリティの専門家で要塞化チーフ情報セキュリティオフィサーであるChristofer HoffはTwitterで「もしもセキュリティを甘く見ているのであれば、クラウドに移行した際にその変化の無さに驚くことになる」とつぶやいています。

パブリッククラウドはセキュリティの要件を増加させる

2018年の7月のIDCのレポートであるマルチクラウドの世界におけるクラウドからの帰還の加速によると今後の2年間で、パブリッククラウドのアプリケーションの半分がオンプレミスへ戻るとしています。この数字を要因となっているのは400社の回答によるとセキュリティです。

パブリッククラウドでのセキュリティに関する間違いがオンプレミスにおけるそれよりもよりリクスが大きいと言うだけではなく、効果的なセキュリティということになるとより大きな課題が伴います。それぞれのパブリッククラウドではマルチテナンシー (共有リソース)、パーミッション、ネットワークトラフィックフロー、ストレージバケツ、ロードバランサー、データベース、IDアクセス管理などの特殊なセキュリティ知識が必要となります。

例えばバックアップを例に取ると、2019年8月9日のTechCrunchの記事である数百ものAmazonクラウドのバックアップがオンラインに公開されているによると、クラウドの管理者は時には正しいセキュリティ設定をすることにも失敗しているのです。これによってEBSのスナップショット(バックアップ)が「意図せずして暗号化されないまま公開されてしまう」のです。

デロイトコンサルティングのチーフクラウドストラテジーオフィサーのDavid Linthicumは2019年5月8日のInfoWorldの記事においてたとえ、オンプレミスでのITにおいて優れたセキュリティスキルを持っていたとしても、パブリッククラウドプロバイダーの特定の要件に完全には対応できないと明言しました:

「企業がクラウドについての人財の確保をうまくできていない事実・・・そして、テクノロジーではなく人々がうまくやれないことで起きてきた様々な漏洩を目にしてきました。構成のミス、アップデートが適応されていない、誤ったテクノロジーが選択されている。実際のところ、この5年間で起きたほどんどの漏洩はタレントに恵まれなかったということに帰結すると考えています。」

クラウドセキュリティは責任範囲の共有

クラウドにおけるセキュリティとコンプライアンスはクラウドサービスプロバイダ(CSP)とその顧客との間とで責任範囲を共有しています。共有責任はインのモデルではCSPはハードウェア、ソフトウェア、ネットワーキング、クラウドサービスを動作させるファシリティを含む「クラウドのセキュリティ」に対して責任を持ちます。組織(CSPのお客様)は一方で、CSPから提供されたリソースをどのように構成し、利用するかという「クラウド内のセキュリティ」の責任を担います。Diem Shin, Fugue 2019年1月23日

パブリッククラウドプロバイダーは、もしも望むのであればシンプルな機密性の高いサーバ/ファイヤウォールのセキュリティを実装することができます。例えば、AWSはそのストレージバケツ(AWS S3)をインターネットの誰からも見えないようにすることもできました。ですが、S3をロックダウンしてしまうと、組織が検証/開発目的や本稼働環境に関する特定の情報を簡単に共有することができなくなってしまいます。

パブリッククラウドプロバイダーは自身のアーキテクチャを迅速な統合と拡張のために作っています。クラウドの顧客は自由にサーバを構成、展開することができます。ボタンを1回クリックするだけにする事もできますが、これはセキュリティの責任範囲との結果での要件のトレードオフになります。重要なことはその取らなければならないリスクのレベルを理解し、適切なセキュリティのベースラインではなく、確信のある教訓としてそれを実行することです。

クラウドのセキュリティを4層の階層としてみるとわかりやすくなります。まず片方はクラウドプラットフォームのレイヤでこれは明らかにクラウドプロバイダーがセキュリティについての責任を持ちます。その反対側はアプリケーションレイヤーでこれは完全にお客様がセキュリティについて管理します。この2つのレイヤーの間にクラウドプロバイダーの責任が大きく、徐々にお客様の責任範囲が大きくなる領域が含まれています。

- クラウドプラットフォームのレイヤ

- インフラストラクチャのレイヤ

- ネットワークのレイヤ

- アプリケーションのレイヤ

マルチクラウドをセキュアに

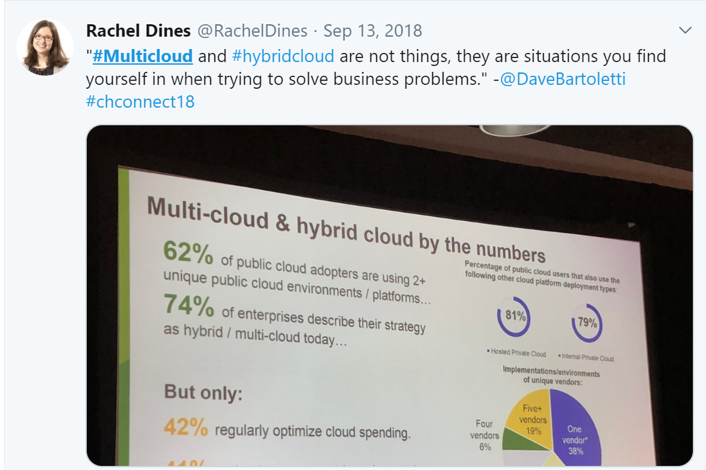

オンプレミスとマルチクラウドの両方をセキュアにするということは単一のクラウドをセキュアにすることに比べると遥かに複雑になります。組織においてはプライベートクラウド、パブリッククラウド、そしてまた別のパブリッククラウドでそれぞれ異なった要件があります。そして、我々が見聞きして知っているのとは少し異なるハイブリッド/マルチクラウド像がそこにはあります。2019年の4月のIDCの調査であるマルチクラウドの世界を生き残り、繁栄するによると「マルチクラウド環境はエンタープライズ組織にとって当たり前のものになっている」Forresterの調査ではマルチクラウド/ハイブリッドクラウド環境はすでにエンタープライズのコンピューティング戦略の74%を占めるまでになっているとしています。優れたセキュリティポリシーであっても、リーダーシップがコンプライアンスを保証しなければセキュリティを保証するものではないのです。例えば、あるNutanixのお客様はデータを暗号化しないクラウドベースのロードバランサーを利用しないというポリシーを利用していました。しかし、Xi Beamを展開したところ、67つもこうしたインスタンスがあることがわかりました。

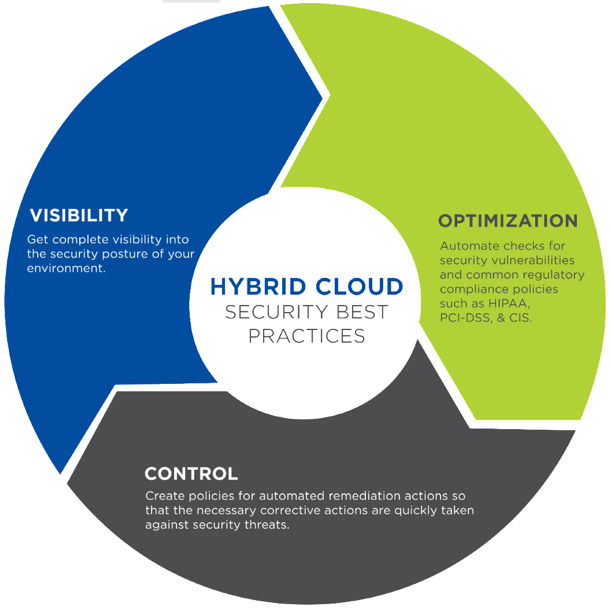

数千もの変数を監視し続ける事ができなければ効果的にセキュリティを行使することはできません。ストレージバケツはセキュアですか?データは暗号化されていますか?ログのアクセスキーは30日で無効にしていますか?こうした内容はマニュアルでは対応ができません。自動化されたツールをそれぞれのパブリックそしてプライベートクラウド環境に設置し、既知のクラウドセキュリティのベストプラクティスのリストに照らして構成をチェックする必要があります。クラウドセキュリティ管理ツールは以下を提供しなければならないのです:

- オンプレミスを含む全てのクラウドをまたがった組織のセキュリティ体制についての完全な把握

- セキュリティ脆弱性についての修正についての推奨事項のリアルタイムな提示

- 特定のビジネスニーズに合わせたカスタムセキュリティポリシーと監査

把握

マルチクラウド環境というものはどういうものでしょうか?リソースはどのように展開されているでしょうか?データベースが外部にさらされているようなことはないでしょうか?Beamはこうしたタイプの質問に答えるだけでなく、セキュリティヒートマップやマルチクラウドのグローバルセキュリティ対応状況についても提供します。さらにクラウドインフラストラクチャのセキュリティ脆弱性について、500以上のパブリッククラウド、そしてプライベートクラウドをまたがった業界におけるセキュリティのベストプラクティスを自動化された監査チェックを利用して特定します。

最適化

Beamは1-クリックでのセキュリティ問題の修正、お客様のセキュリティ対応の改善についても提供します。利用開始時点で利用できるセキュリティポリシーによって、自動的に一般的なHIPPA、PCI-DSS、NISTmなどの法令遵守コンプライアンスを提供します。

統制

Beamはポリシーベースの自動的なワークフローによる自動的な環境のセキュア化も提供し、継続的にセキュリティ脆弱性をリアルタイムに検出します。Beamはその後、その修正に必要なアクションを実装します。お客様は自身の固有のセキュリティ・コンプライアンスのニーズに基づく自身のカスタムの監査チェックを作成するだけです。

Nutanixのお客様はXi Beam経由でセキュリティコンプライアンス監査を起動するだけです。もしも試してみたいのであればこちらをクリック。

素晴らしい情報とガイダンス、そして編集をしてくれたBeamのプロダクトマーケティングマネージャーのSahil Bansal氏に感謝します。

Disclaimer: The views expressed in this blog are the author and not necessarily those of Nutanix, Inc. or any of its other employees or affiliates.